本文将记录我在复习“情報セキュリティマネジメント試験(SG試験)”是所遇到的较为陌生的术语,方便今后复习。也可以作为其他读者快速通过该考试的材料。

如果有难以理解的术语,我会在下方进行中文解释,帮助理解。

术语素材来自于:https://www.sg-siken.com/(情報セキュリティマネジメント問道場)

BEC(Business E-mail Compromise):ビジネスメール詐欺と訳され、巧妙なだましの手口を駆使して、偽の電子メールを組織・企業に送り付け、架空の送金取引などを通じて金銭をだまし取るサイバー攻撃です。

J-CSIP(ジェイシップ):サイバー情報共有イニシアティブの通称で、公的機関であるIPAを情報ハブ(集約点)の役割として、参加組織間で情報共有を行い、高度なサイバー攻撃対策に繋げていく取り組みです。

J-CRAT(サイバーレスキュー隊):「標的型サイバー攻撃特別相談窓口」にて受け付けた相談や情報に対して調査分析を実施し、JPCERT/CCやセキュリティベンダー等と連携して助言や支援および情報共有を行うことで被害の低減と攻撃の拡大防止を図るIPAの取り組みです。標的型サイバー攻撃の被害低減と拡大防止を活動目的としています。

是正処置:「不適合の原因を除去し,再発を防止するための処置」と定義されています。是正処置には、不適合の修正、不適合によって引き起こされた結果への対処、不適合原因の明確化などの作業が含まれます。

TCP23番ポート:Telnet というサービスに割り当てられているポート番号です。Telnetは遠隔地からネットワークを通じて別のコンピュータをリモート操作するためのプロトコルです。そのプロトコルを用いると,初期パスワードを使って不正ログインが容易に成功し,不正にIoT機器を操作できることが多いから

JIS Q 27017は、情報セキュリティマネジメントシステム(JIS Q 27002)のサブセットで、クラウドサービス固有の情報セキュリティ管理策及び実施の手引きが規定されたJIS規格です。

ステガノグラフィ(Steganography)とは、音声や画像などのデータの中に、別のデータ(多くの場合、文字列データ)を秘密裏に埋め込む技術や考え方のことです。デジタルデータの世界では著作物に著作者名や利用者の情報などを埋め込む「電子透かし技術」として応用されています。【隐写】

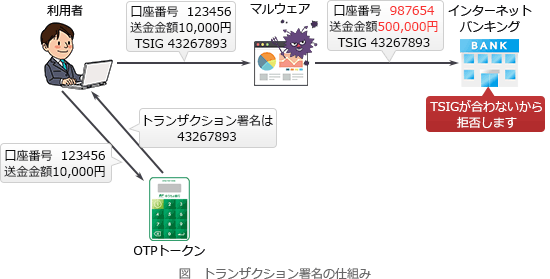

トランザクション署名(Transaction Signature:TSIG)とは、重要な操作を行う場面において、マルウェアの影響が及ばないハードウェアトークンで生成したワンタイムパスワードを認証情報として使用する方法で、増加するMITB(Man-in-the-Browser)の被害を防止するために効果的なセキュリティ対策です。

メッセージ認証符号(Message Authentication Code:MAC)は、通信内容の改ざんの有無を検証し、完全性を保証するために通信データから生成される固定長のビット列のことです。生成には共通鍵暗号方式やハッシュ関数が用いられます。

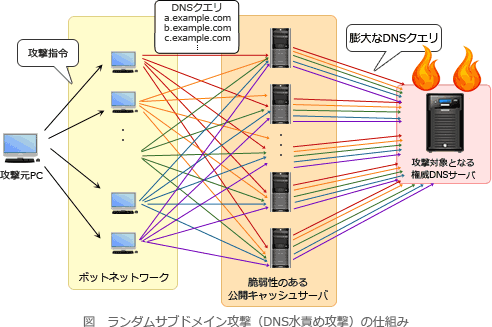

ランダムサブドメイン攻撃は、脆弱性のある公開キャッシュサーバ(オープンリゾルバ)や欠陥を持つホームルータに対して、実際には存在しない幾つものサブドメインに対するDNSクエリを発行することで、権威DNSサーバへの問合せを意図的に大量発生させる攻撃です。この攻撃を受けた権威DNSサーバは、過負荷状態となりサーバダウンやサービス停止に陥ってしまう可能性があります。権威DNSサーバがダウンすると、管理下のドメインの名前解決ができなくなるため多数のWebサイトの利用に影響を与えます。

DNS水責め攻击(也称为随机子域名攻击)是一种针对DNS服务器的DDoS攻击手法。攻击者会生成大量不存在的随机子域名,并向DNS服务器发起查询请求。这些查询由于是随机且不存在的子域名,导致DNS缓存服务器无法使用缓存,需要不断向权威DNS服务器发送查询,最终使得目标DNS服务器资源耗尽,服务功能受到严重影响甚至瘫痪。

具体过程如下:

• 攻击者利用大量被感染的计算机(Botnet)发起大量DNS查询。

• 查询的域名是攻击目标域名下的随机、不存在的子域名。

• 由于子域名是随机且不存在的,缓存DNS服务器无法缓存结果,查询不断传递给权威DNS服务器,增加其负荷。

• 权威DNS服务器因无法处理过多查询而变得瘫痪,导致正常DNS解析服务中断。

PCI DSS:カード会員のデータセキュリティを強化し、均一なデータセキュリティ評価基準の採用をグローバルに推進するためにクレジットカードの国際ブランド大手5社共同(VISA,MasterCard,JCB,AmericanExpress,Diners Club)により策定された基準です。

PCI DSS的全称是 “Payment Card Industry Data Security Standard”,中文意思是“支付卡产业数据安全标准”。

SMTP-AUTH(SMTP Authentication):メール投稿にあたってユーザー認証の仕組みがないSMTPを拡張し、ユーザー認証機能を追加した仕様です。利用するにはメールサーバとクライアントの双方が対応していなければなりませんが、メール送信する際にユーザー名とパスワードで認証を行い、認証されたユーザーのみからのメール送信を許可することで不正な送信要求を遮断することができます。

業務で使用するコンピュータやデータを破壊する、偽の情報や不正な指令を与えてコンピュータを不正に制御すること業務を妨害した場合、刑法の電子計算機損壊等業務妨害罪(234条の2)に該当し、5年以下の懲役または100万円以下の罰金に処されます。

コントロールトータルチェックは、入力された数値の合計と出力される数値の合計を照合し完全性を確認する機能です。入力が漏れなく正確に行われていなければ照合エラーとなるため、正確性および網羅性を確保できるコントロールとして有効です。

内部統制は、企業の健全な経営を実現するために、その組織の内部において適用されるルールや業務プロセスを整備し運用すること。内部統制の基本的要素を、統制環境、リスクの評価と対応、統制活動、情報と伝達、モニタリング、ITへの対応の6つに分類しています。このうち統制活動は、「経営者の命令及び指示が適切に実行されることを確保するために定める方針及び手続という」と定義されており、各担当の不正や誤謬等の行為が発生するリスクを減らすために、権限及び職責の適切な付与、職務分掌等の手続きが含まれます。

内部統制は、組織内部のルールや手順を整備し、業務に組み込んで適切に運用することで、業務の有効性・効率性、財務報告の信頼性、法令遵守、資産の保全を確保する取組みをいいます。

エラープルーフ化とは、人の記憶誤り、判断誤り、動作誤りなどの人的ミスが発生しやすい作業手順や機器のインタフェースを見直し、ヒューマンエラーが発生しにくい仕組みに改善することです。重要な点は、エラープルーフ化は人に施す対策ではなく、システム、機器、書類、手順等の人以外の要素を人に合うように変えるという点です。

RPA(Robotic Process Automation)は、これまで人間が行ってきた定型的なパソコン操作を、コンピュータ上で動作するソフトウェアの力で自動化するものです。

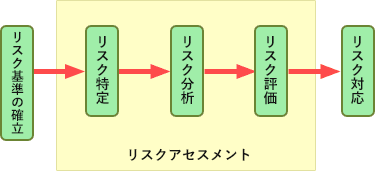

リスクマネジメントの指針を示した規格であるJIS Q 31000では、リスクアセスメントを「リスク特定,リスク分析及びリスク評価を網羅するプロセス全体を指す」と定義しています。

サイバーキルチェーン:サイバー攻撃の手順を攻撃者の視点からいくつかの段階に分けモデル化したものです。攻撃の段階としては、偵察、武器化、配送、攻撃、インストール、遠隔操作、目的達成という7段階が一般的です。攻撃者の視点からサイバー攻撃を見ることで、各段階における防御策の立案に役立てることができます。多層防御を施すことでサイバーキルチェーンを断ち切ることが重要です。

情報セキュリティ管理基準(平成28年):”マネジメント基準”と”管理策基準”から構成されます。”マネジメント基準“では、JIS Q 27001を基に情報セキュリティマネジメントのPDCAに必要な実施事項の大枠を定め、”管理策基準“では、JIS Q 27001附属書AおよびJIS Q 27002をもとに個々の管理策を例示しています。

デジタルフォレンジックス(Digital Forensics):インシデントの発生時に関連するデジタル機器上の電磁的記録を確実かつ正確に収集・取得し、保全するとともに、分析・解析を行い、法定紛争やトラブルにおける立証に役立てる活動です。

SPF(Sender Policy Framework):SMTP接続してきたメールサーバのIPアドレスをもとに、正規のサーバから送られた電子メールかどうかを検証する技術です。受信メールサーバ側にて電子メールの送信元ドメインが詐称されていないかを検査できます。

BPM(Business Process Management)は、組織が繰り返し行う日々の業務のなかで、段階的に業務プロセスの効率化や発展を目指していくための管理手法です。他のマネジメントプロセスと同様に「業務分析及び設計→実行→監視→改善」というPDCAサイクルを繰り返して継続的改善を実現します。

BPR(Business Process Reengineering)が一度限りの抜本的な業務プロセスの再設計であるのに対し、BPMは継続的なプロセス改善を実現することが主な目的であるという違いがあります。

业务持续改进和业务重组的区别。

リスク(JIS Q 31000整合)

• リスク特定: 組織目的の達成を助ける又は妨げる可能性のあるリスクを「発見・認識・記述」すること。

• リスク分析: 必要に応じてレベル評価を含め,リスクの性質と特徴を理解すること。

• リスク評価: 分析結果をリスク基準と比較し,追加行為の要否を判断すること。

• リスク対応: リスクに対処するための選択肢を選定し,実施すること(選定・実施・有効性評価・受容判断・継続的処置を含む反復過程)。

SIEM(Security Information and Event Management):セキュリティ情報およびイベント管理です。これはネットワークやセキュリティ機器、サーバーなど様々なIT機器からログやイベント情報を収集・一元管理し、それらのログを相関分析して脅威の兆候を検知・可視化、インシデント対応を支援するシステムを指します。

CVSSv3:情報システムの脆弱性に対する汎用的な評価手法で、これを用いることで脆弱性の深刻度を同一の基準のもとで定量的に比較することが可能になります。

深刻度を(0.0から10.0までのスコアで)評価

1、現状評価基準の特徴:攻撃コードの出現の有無,利用可能な対策のレベルなどに応じ,評価結果は時間の経過で変化する。

2、環境評価基準の特徴:脆弱性及び想定される脅威に応じ,製品利用者ごとに評価結果は異なる。

3、基本評価基準の特徴:評価結果は利用環境によらず同じで,かつ,時間の経過でも変化しない。

- 现状评价基准(Temporal Metrics)

- 特点:考虑漏洞利用代码是否存在、可用的缓解措施水平等因素。

- 评分会随时间变化,例如当攻击代码出现或补丁发布后,评分可能下降。

- 环境评价基准(Environmental Metrics)

- 特点:结合漏洞本身及潜在威胁,并根据具体用户或环境不同,评分也会不同。

- 例如,同一个漏洞在不同企业系统中可能造成的风险不同,所以评分会有所差异。

- 基本评价基准(Base Metrics)

- 特点:评分只考虑漏洞本身,不受环境影响,也不随时间变化。

- 即无论在哪个环境,基本评分都是固定的,用于衡量漏洞的固有严重性。

稼働率の基本計算式=MTBF / (MTBF + MTTR)

• MTBF(平均故障間隔): システムが故障せずに連続して稼働できる平均時間

• MTTR(平均修理時間): 故障したシステムを修理・復旧するのにかかる平均時間RASISはシステムの信頼性を多角的に評価する指標群:

• R(信頼性)はMTBFで表すのが適切。

• A(可用性)は平均稼働率で示し、単なる「稼働時間の平均」ではない。

• S(保守性)はMTTRで示し、稼働率とは異なる。

• I(保全性)は故障率で表すものではなく、データの正確性の指標。

• S(安全性)は主に情報セキュリティの観点で評価される。

データマート(Data Mart):企業に蓄積された膨大なデータの中から、特定の部門やビジネス機能の目的に応じて必要なデータだけを抽出・加工し、使いやすくまとめた小規模なデータベースのことです。

CSIRT(Computer Security Incident Response Team)といえば「組織内CSIRT」を指すことが多いのですが、広義のCSIRTは以下の6種類に分類されます:

組織内CSIRT:組織内のセキュリティインシデントに対応する

国際連携CSIRT:国を代表する形でインシデント対応のための連絡窓口として活動する

コーディネーションセンター:協力関係にある他のCSIRTとの情報連携や調整を行う

分析センター:インシデントの傾向分析、マルウェア解析、痕跡分析、注意喚起などを行う

ベンダーチーム(PSIRT):自社製品の脆弱性に対応し、パッチを作成したり注意喚起をしたりする

インシデントレスポンスプロバイダ:セキュリティベンダーやSOC(Security Operation Center)などの、CSIRT機能の一部を顧客から有償で請け負う事業者

平常提到CSIRT(Computer Security Incident Response Team,计算机安全事件响应小组),一般是指企业或组织内部负责处理信息安全事件的那个团队。不过在更广义上,CSIRT可以分为上述六种类型。

CRYPTREC(Cryptography Research and Evaluation Committees):電子政府推奨暗号の安全性を評価・監視し、暗号技術の適切な実装法・運用法を調査・検討するプロジェクトです。

サポートユーティリティ:情報処理施設が機能するために必要な支援的なサービス(ユーティリティ)、例えば、電力、通信、空調、給水などを保護すること。

リスク対応:

(1)リスクコントロール:潜在的なリスクに対して、リスクを回避したり低減したりする対策を講じること。リスク回避・リスク低減・リスク移転などがある。

(2)リスクファイナンス:リスクが顕在化した場合に備えて、損失の補てんや対応のための資金確保策を講じること。

(3)リスク受容(リスク保有):リスクの損失額や顕在化の可能性が低いため、予算などとの兼ね合いからあえて対処を行わないこと。

リスクレベル:リスクの大きさを表し、影響度の大きさと発生確率を掛け合わせて算定します。

リスク所有者:リスクを運用管理することについて、アカウンタビリティ及び権限をもつ人又は主体と定義されています。

情報セキュリティ目的をどのように達成するかについて計画するときに決定すべき事項として、以下の5つを挙げています。

- 実施事項

- 必要な資源

- 責任者

- 達成期限

- 結果の評価方法

IPS(Intrusion Prevention System,侵入防御システム):ネットワークの異常を検知し管理者に通知するNIDS(Network IDS)を発展させた形態で、従来のNIDSが備えている検知・通知機能に加えて、不正アクセスの遮断などの防御機能をもつシステムです。

IPマスカレード:プライベートIPアドレスとグローバルIPアドレスを1対1で相互変換するNATの考え方に、ポート番号でのクライアント識別を組み合わせた技術です。NAPT(Network Address Port Translation)とも呼ばれます。

| 项目 | WEP | WPA2-PSK |

|---|---|---|

| 正式名称 | Wired Equivalent Privacy | Wi-Fi Protected Access 2 – Pre-Shared Key |

| 加密方式 | RC4(非常旧、已被破解) | AES(现代、非常安全) |

| 認証方法 | 直接用固定キー(每次通信使用同一密钥) | 每次通信动态生成临时キー(基于PSK和SSID) |

| 鍵の生成方法 | 用户设置的“WEPキー”直接用作加密密钥 | 用户设置的“パスフレーズ”+SSID → 用PBKDF2算法派生出真正的加密キー |

| 安全性 | 极弱,几分钟就能被破解 | 安全性高,只要パスフレーズ够复杂 |

S/MIME:電子メールを盗聴や改ざんなどから守るため、公開鍵暗号技術を使用した「認証」「改ざん検出」「暗号化」などの機能をメールソフトに提供する仕組みです。

メッセージ認証符号(Message Authentication Code:MAC):通信コードの改ざん有無を検知し、完全性を保証するために通信データから生成する固定長のコード(メッセージダイジェスト)です。MACの目的は改ざんの検知なのでデジタル署名と似ていますが、生成には公開鍵暗号方式ではなく共通鍵暗号方式やハッシュ関数が用いられます。

楕円曲線暗号:楕円曲線の点の演算を用いた公開鍵暗号方式です。楕円曲線によって定義された有限可換群上の離散対数問題を解く際の計算量の多さを安全性の根拠とし、同じ強度を想定した場合、RSAより鍵長を短くできる利点があります。

特定電子メール法では、無差別かつ大量に送信される迷惑メールを規制するために、取引関係者などの一部の例外を除いて同意者以外の者に広告宣伝メールを送信することを原則禁じています。事業者は、事前にメール配信に関して相手に承諾を求め、同意を得た相手のみに広告メールの配信することが認められています。つまり、広告宣伝メールを配信する際には、原則としてオプトイン方式による必要があります。

SMTP (Simple Mail Transfer Protocol):クライアントからメールサーバに電子メールを送信したり、メールサーバ間で電子メールを転送したりするのに用いられるプロトコル

POP3 (Post Office Protocol version 3):利用者のコンピュータ上で動作するメールソフトが、メールサーバから自身のメールを取り出す処理において使用するメール受信用プロトコル

IMAP (Internet Message Access Protocol):電子メールの管理をクライアントPC上のメールソフトではなくメールサーバ上で行うことで、複数の端末から利用する場合のメール状態の一元管理やメールの選択受信などの機能を実現したメール受信用プロトコル

BPO(Business Process Outsourcing):経営資源の集中、業務効率の向上、業務コストの削減などを目的に、業務プロセスを対象としてアウトソーシングを実施することです。企業内部の間接部門で行われていた労務管理、人事、経理、給与計算、データの入出力や処理などのバックオフィス業務の一部や、コールセンターの業務全体などを外部の専門業者に委託するケースがこれに該当します。

BPO 是指企业为了集中经营资源、提升业务效率、降低运营成本,将部分业务流程(Business Process)委托给外部的专业公司来执行。

也就是说,企业不再亲自处理所有事务,而是把那些非核心业务交给外部专家处理,从而把人力和时间投入到更重要的领域(例如产品研发、战略规划等)。

RFP(Request for Proposal,提案依頼書):情報システムの調達を予定している企業・組織が、発注先候補のITベンダーに対して具体的なシステム提案をするように求めること、またはそれらのシステム要件や調達要件を取りまとめた文書をいいます。

CSIRTマテリアル:組織的なインシデント対応体制である「組織内CSIRT」の構築を支援する目的で作成されたガイドラインです。

CSIRT(Computer Security Incident Response Team)资料 是由日本IPA(信息处理推进机构)编写的一套指导文档,目的在于帮助企业或团体建立和完善自己的CSIRT体系。

SECURITY ACTION(セキュリティアクション):IPAが推進する制度で、中小企業自らが情報セキュリティ対策に取組むことを自己宣言するものです(※認定・取得制度ではありません)。

企业自愿进行安全措施并向外界宣言,以提高企业信息安全意识和社会信赖度。

適用宣言書:その組織が情報セキュリティマネジメントシステムに適用する管理策及びその目的を記述した文書です。JIS Q 27001:2014によれば、適用宣言書は、リスクアセスメントの結果を受けて情報セキュリティリスク対応のプロセスで作成することになっています。

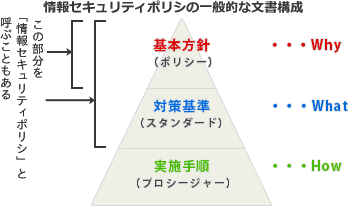

情報セキュリティポリシー:

基本方針:情報セキュリティ対策に対する根本的な考え方を表すもので、組織が、どのような情報資産を、どのような脅威から、なぜ保護しなければならないのかを明らかにし、組織の情報セキュリティに対する取組姿勢を示すもの

対策基準:基本方針に定められた情報セキュリティを確保するために遵守すべき行為及び判断等の基準、つまり基本方針を実現するために何をやらなければいけないかを示すもの

実施手順:対策基準に定められた内容を具体的な情報システム又は業務において、どのような手順に従って実行していくのかを示すもの

ガイドラインでは、中小企業などの規模の小さい組織を対象として、対策基準と実施手順とを1階層に簡素化したポリシーの策定を紹介しています。

Wanna Cryptor:ワームの感染拡大機能を有しており、Microsoftネットワークのファイル共有通信に用いられていたSMBv1の脆弱性を悪用して感染を拡大します。このマルウェアは、感染したローカルPC内の多数のファイルを勝手に暗号化し、拡張子を「.WNCRY」に書き換えます。そして、脅迫画面を表示して復号のための金銭を要求します。

APT攻撃(Advanced Persistent Threats):複数の攻撃方法を組み合わせて、特定の組織や個人に対して長期間にわたり持続的に行われるサイバー攻撃の総称です。

EDoS:通常のDoS攻撃のようにサービス停止を目的とするのではなく、標的に経済的(E:Economic)な損失を与えることを主目的とするDoS攻撃です。

サイバーセキュリティ戦略本部は、サイバーセキュリティ基本法の規定に基づき内閣に設置することが定められた組織です。サイバーセキュリティ戦略の案の作成及び実施の推進等を担います。

フェールセーフ:システムの一部が故障しても,危険が生じないような構造や仕組みを導入する設計のこと

VS.

フェールプルーフ:人間が誤った操作や取扱いができないような構造や仕組みを,システムに対して考慮する設計のこと